Как опытный энтузиаст технологий, умеющий оставаться на шаг впереди киберугроз, я нахожу недавнее открытие об уязвимости «GAZEploit» в Apple Vision Pro весьма интригующим и тревожным одновременно. Проведя бесчисленные часы в мирах виртуальной реальности, я не могу не восхищаться потенциальным применением такой технологии.

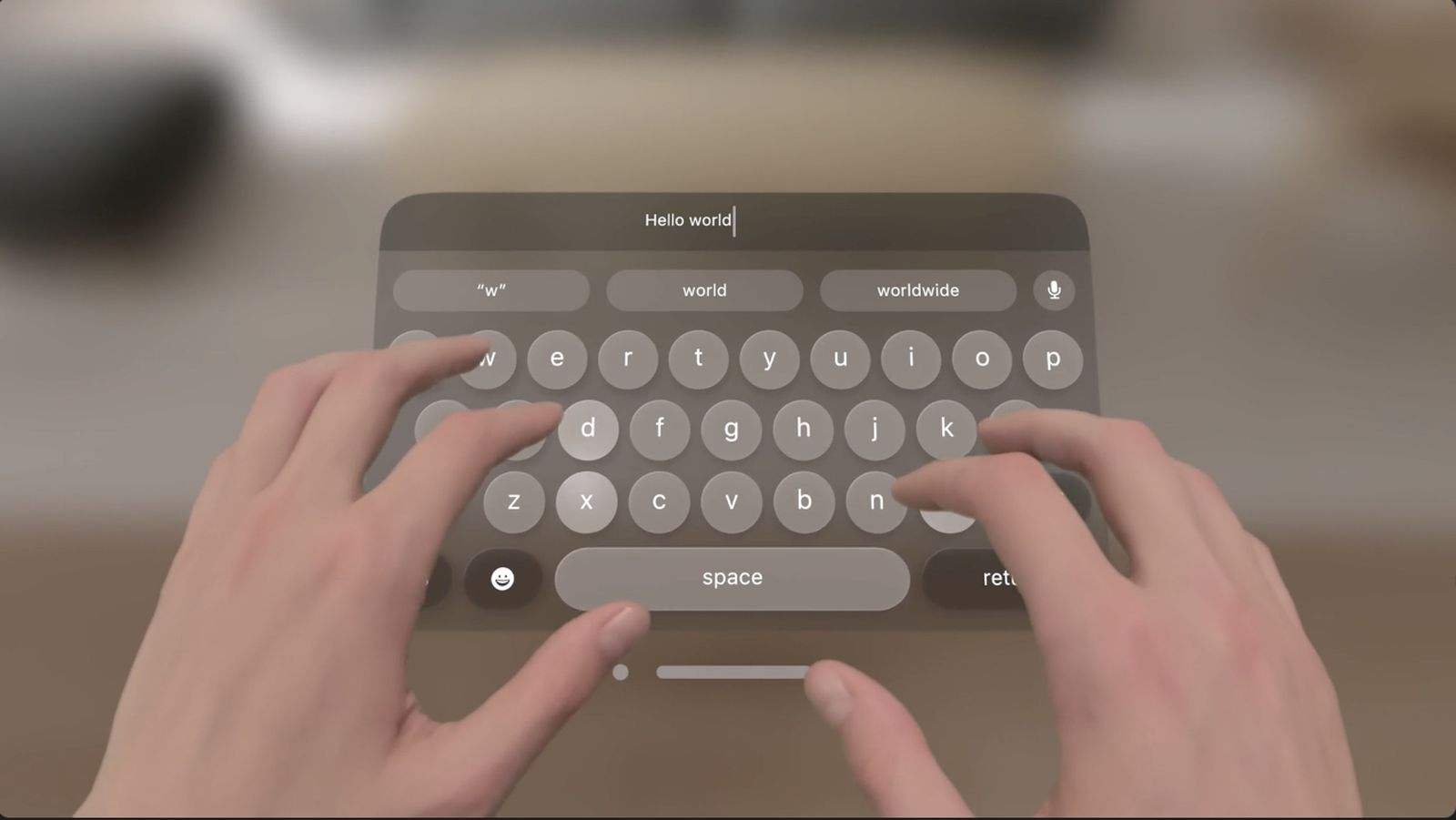

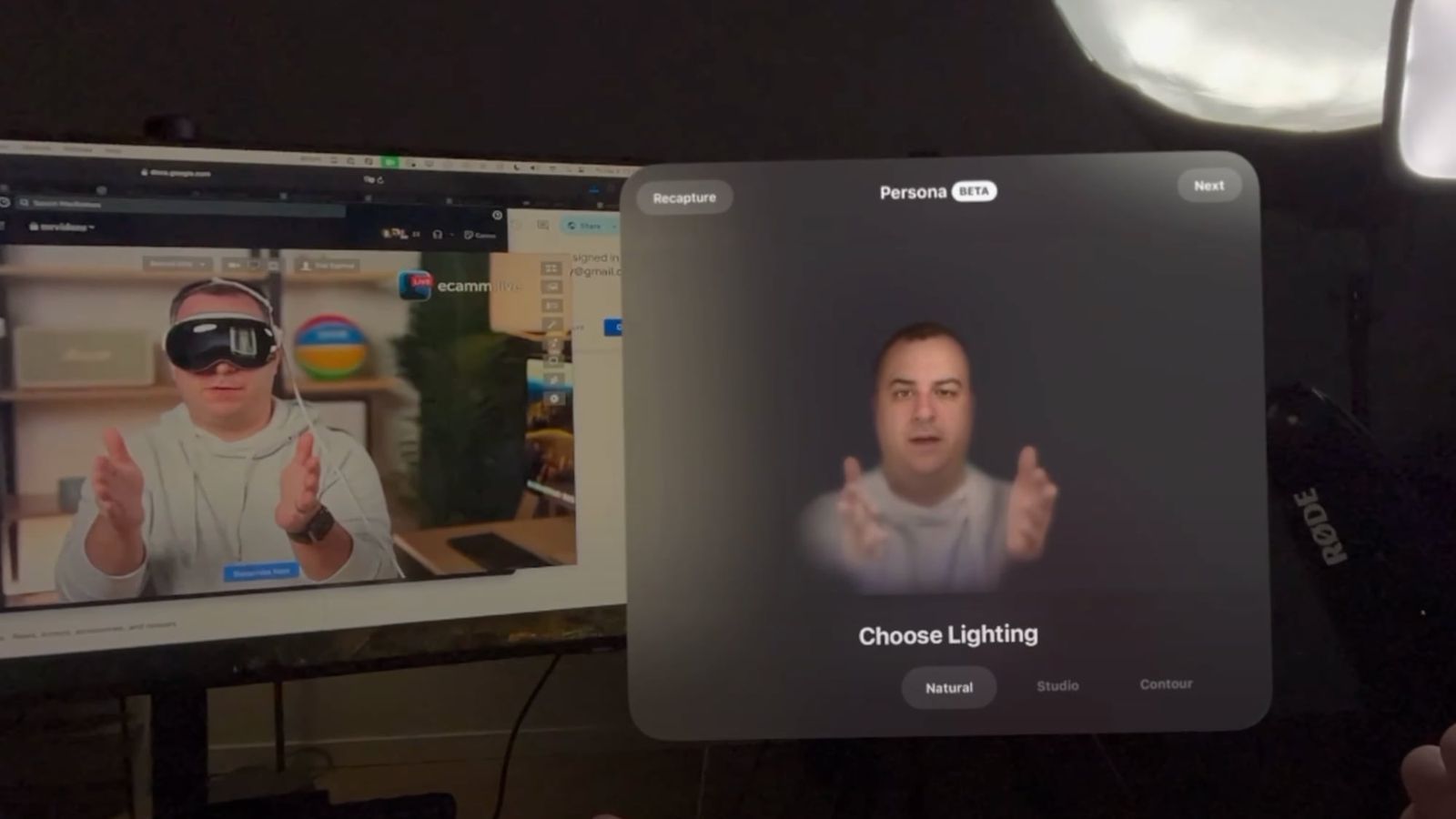

Когда Пользователь Vision Pro использовал виртуальный аватар Persona, например, во время вызова FaceTime, исследователи смогли проанализировать движение глаз или «взгляд» Persona, чтобы определить, что пользователь печатает на виртуальной клавиатуре гарнитуры. Исследователи создали сайт с техническими подробностями о так называемой уязвимости «GAZEploit».

По сути, исследователи обнаружили, что внимание человека часто падает на клавишу, которую он собирается нажать следующей, что может создавать повторяющиеся шаблоны. Воспользовавшись этими закономерностями, исследователи смогли точно предсказать буквы, которые люди вводили в сообщениях, примерно в 92% случаев с точностью до пяти попыток и примерно в 77% случаев для паролей.

Согласно отчету, исследователи сообщили Apple об уязвимости в апреле, а в июле компания устранила эту проблему в VisionOS 1.3. Обновление приостанавливает работу Personas, когда виртуальная клавиатура Vision Pro активна.

5 сентября Apple добавила следующую запись в свои примечания по безопасности VisionOS 1.3:

Присутствие

Доступно для: Apple Vision Pro

Воздействие: ввод данных на виртуальную клавиатуру может быть получен из Persona

Описание. Проблема решена путем приостановки работы Persona, когда виртуальная клавиатура активна.

Отчет об инциденте: CVE-2024-40865. В нем участвует команда из различных учреждений: Ханьцю Ван (Университет Флориды), Цзыхао Чжань (Техасский технологический университет), Хаоци Шань (Certik), Сики Дай и Макс Панофф (оба – Университет штата Калифорния). Флорида), а также Шуо Ван (также Университет Флориды).

Согласно отчету, нападение, демонстрирующее концепцию, не использовалось в реальных сценариях. Тем не менее, пользователям Vision Pro настоятельно рекомендуется сразу же обновить свои гарнитуры VisionOS до версии 1.3 или выше для обеспечения безопасности, поскольку подробности теперь стали общедоступными.

Смотрите также

- Я видел сияние телевизора (2024). Объяснение концовки: настоящий ли «Розовый непрозрачный»?

- Нет, генеральный директор Apple Тим Кук не говорил, что предпочитает Logitech MX Master 3 Magic Mouse

- Продлили ли «Антрацит» на 2 сезон? Вот что мы знаем:

- Как изменить основной адрес электронной почты вашей учетной записи Apple

- Facebook Messenger получает интеграцию с Siri, голосовые аудио- и видеосообщения и многое другое

- Как объединить данные учетной записи пользователя в macOS

- Apple выпускает VisionOS 2.1.1

- Обзор OWC Express 1M2: твердотельные накопители не могут быть лучше этого

- Шоу 8 – Краткое содержание и обзор эпизода 5 дорамы

- Полюбуйтесь невероятным новым магазином Apple в Куала-Лумпуре, Малайзия.

2024-09-12 22:00